Czym jest oparte na technologii decepcji rozwiązanie Labyrinth?

Labyrinth to oparta na decepcji technologia wykrywania zagrożeń, która identyfikuje i blokuje cyberataki w sieci firmowej. Proponowane przez nas rozwiązanie, oparte na unikalnych technologiach wykrywania zagrożeń, proaktywnie chroni sieci IT/ lol/ OT przed ukierunkowanymi atakami, zaawansowanymi i nieznanymi zagrożeniami, botnetami, atakami zero-day i złośliwymi atakami wewnętrznymi.

Platforma zapewnia proste i wydajne narzędzie do jak najwcześniejszego wykrywania intruzów wewnątrz sieci korporacyjnej. Łatwo wdrażana w wirtualnych, fizycznych lub hybrydowych środowiskach IT, wykrywa zagrożenia bez ciągłego monitorowania i generowania nadmiernej ilości danych. zapewnia pełną oś czasu ataku z korelacją zdarzeń w celu podejmowania trafniejszych i szybszych decyzji.

KLUCZOWE MOŻLIWOŚCI:

Labyrinth wykrywa wszelkie ukierunkowane, podejrzane działania na wczesnym etapie ataku. Punkty Labyrinth (wabiki sieciowe) są zaprojektowane tak, aby wychwytywać działania zagrożeń, gdy atakujący próbuje zrozumieć sieć i znaleźć swój cel. Gdy atakujący zaatakuje Punkt. Labyrinth gromadzi wszystkie szczegóły na jego temat: źródła zagrożenia, użyte narzędzia i wykorzystane luki w zabezpieczeniach. Jednocześnie wszystkie rzeczywiste zasoby i usługi działają bez żadnych zakłóceń.

Labyrinth wspiera zespoły ds. bezpieczeństwa (SOC) dzięki wysoce niezawodnym alertom, z mniej niż 1% fałszywych alarmów. Z natury Punkty Labyrinth są ciche, dopóki nie zostaną dotknięte. Nikt nie powinien się z nimi kontaktować, więc każda interakcja z punktem jest wyjątkowo podejrzana. Odróżnia to Labyrinth od rozwiązań bezpieczeństwa, które mają na celu analizę wszystkich działań w sieci i wytwarzają dużo cyfrowego „szumu”.

Labyrinth zapewnia inteligentne narzędzie analityczne do badania incydentów i identyfikacji zagrożeń. Wszystkie zebrane zdarzenia są wzbogacane o niezbędne dane bezpieczeństwa z platformy reagowania na incydenty. Wskaźniki naruszeń (loC) generowane przez Labyrinth są automatycznie synchronizowane z rozwiązaniami firm trzecich w celu zapobiegania atakom. Pozwala to na natychmiastowe podjęcie działań w przypadku ataku: zrozumienie go, przeprowadzenie analizy kryminalistycznej, pewną reakcję i opracowanie lepszej obrony na przyszłość.

Większość technologii wykrywania zatrzymuje atak po jego wykryciu i nie daje szansy na jego zbadanie. Labyrinth pozwala dowiedzieć się więcej o naturze ataku i lepiej zrozumieć narzędzia i techniki stosowane przez atakujących. Rozwiązanie generuje i instaluje na hostach (stacjach i serwerach) artefakty (fałszywe dane), których celem jest zaangażowanie atakujących z pomocą kuszącego wabika. Zamiast czekać, jaki będzie następny krok atakującego, artefakty kierują go do odizolowanego środowiska, które należy obserwować.

Aby skutecznie przeciwdziałać ukierunkowanym atakom, kluczowe jest

zrozumienie technik, narzędzi i celów atakujących. Platforma decepcji Labyrinth wprawia hakerów lub złośliwych intruzów wewnętrznych w fałszywe poczucie bezpieczeństwa i pozwala poznać ich umiejętności i motywy. Świadomość tego, co atakujący wiedzą o sieciach firmowych, aplikacjach i pracownikach, pomaga stworzyć dokładniejsze profile napastników i zastosować najlepszy, możliwy sposób obrony przed nimi. Ujawnia również słabości korporacyjnych systemów obronnych, które mogą zostać wykorzystane przez napastników w przyszłości.

Platforma decepcji Labyrinth zaimplementowana w sieciach firmowych może służyć jako wysoce niezawodny system ostrzegania o atakach, które ominęły zabezpieczenia brzegu sieci.

Agenty Seeder, rozmieszczone na serwerach i stacjach roboczych, imitują najbardziej „smaczne” dla atakującego artefakty. To, co wydaje się być kontem administratora o wysokich uprawnieniach i źle chronionym, jest pułapką, która zwabia atakującego do systemu Labyrinth. Można wtedy monitorować działania atakujących związane z interakcją z Punktami (wabikami systemu), zbierając cenne informacje na temat zagrożeń, które przedostały się przez inne zabezpieczenia sieci firmowej.

W fazie ruchu bocznego atakujący przemieszcza się w sieci firmowej z jednego zasobu do drugiego. Platforma decepcji Labyrinth została zaprojektowana do wykrywania wczesnego rekonesansu, kradzieży danych uwierzytelniających i ruchu wewnętrznego. Pozwala firmom uzyskać widoczność takich zagrożeń na ich wczesnym etapie, co jest skomplikowanym zadaniem dla tradycyjnych rozwiązań ochronnych. Labyrinth kieruje następnym krokiem w ataku na ekosystem decepcji i natychmiast ujawnia atakującego.

Mechanizm wykrywania platformy Labyrinth jest szczególnie skuteczny w zmniejszaniu czasu przebywania (tzw. dwell time), czyli czasu, w którym atakujący pozostaje niezauważony w sieci korporacyjnej. Długi czas przebywania jest kluczowym warunkiem skutecznego przeprowadzenia ataku przez napastnika. Labyrinth skraca czas trwania ataków poprzez konfigurowanie honeypotów, wabików i artefaktów dla atakujących. Platforma decepcji Labyrinth skraca czas i zdolność atakujących do poruszania się w sieciach firmowych i zatrzymuje ich, zanim dotrą do krytycznych zasobów i usług.

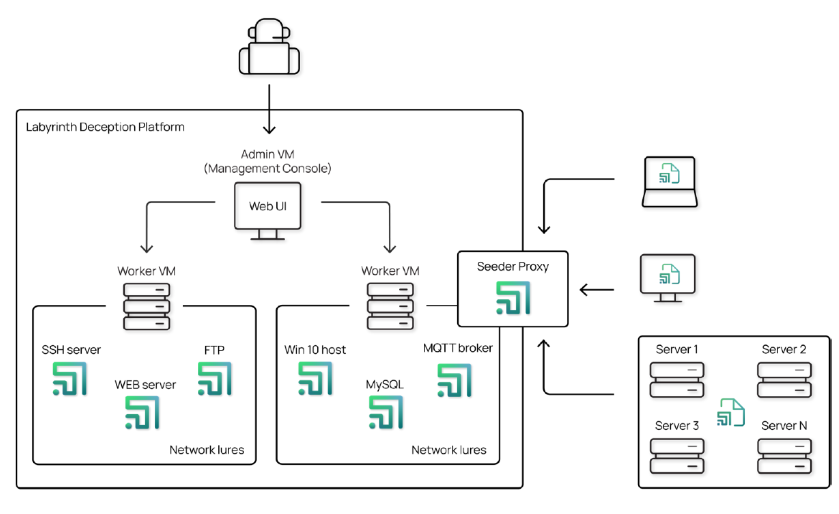

ARCHITEKTURA PLATFORMY

Platforma decepcji Labyrinth automatycznie wdraża sieci imitacji (tzw. Honeynets) na podstawie informacji o środowisku sieciowym i używanych urządzeniach. Wabiki mogą być również wdrażane ręcznie za pośrednictwem konsoli zarządzania.

Co tworzy komponenty systemu?

Konsola zarządzania to główny moduł, który wykonuje funkcje zarządzania

systemem, zapewnia interfejs sieciowy, zbiera i przechowuje informacje o incydentach bezpieczeństwa, generuje alerty, itp. Obejmuje również izolację środowiska (Multitenancy).

Admin VM komunikuje się z węzłami roboczymi (Worker node) za pośrednictwem szyfrowanych kanałów.

Maszyna wirtualna oparta na systemie Linux, przeznaczona do tworzenia, przechowywania i uruchamiania wabików sieciowych (Points). System może zawierać jedną lub więcej maszyn wirtualnych Worker w zależności

od wymagań skalowalności lub funkcji infrastruktury sieciowej klienta.

W węźle Worker należy podłączyć TRUNK z listą sieci VLAN, w których planowane jest wdrożenie wabików sieciowych, aby każda maszyna wirtualna mogła jednocześnie obsługiwać jedną i kilka sieci VLAN.

Wabik sieciowy imituj ący okreś lon ą/e usługę/usługi. Obiekty systemowe

tego typu mogą zawierać imitacje różnych luk w zabezpieczeniach, które wygenerują powiadomienie o ataku (Alert), gdy atakujący spróbuje je wykorzystać. Punkty zatrzymują atakującego wewnątrz platformy decepcji Labyrinth do momentuzebrania wszystkich niezbędnych informacji.

Plik binarny dla systemów Windows i Linux, który zapewnia logiczne

połączenia między rzeczywistą i wygenerowaną infrastrukturą. Po uruchomieniu na prawdziwym hoście, Seeder Agent komunikuje się z maszyną wirtualną administratora i otrzymuje zadania do utworzenia nawigacji okruszkowej.

Może działać w dwóch trybach:

a.) jako jednorazowe uruchomienie i zatrzymanie swojego procesu po utworzeniu wszystkich artefaktów,

b.) działać jako stały proces z połączeniem do konsoli zarządzania (Admin VM).

Agenci Seeder znajdują się na serwerach i stacjach roboczych i imitują najbardziej atrakcyjne artefakty dla hakerów. Po uruchomieniu przez atakujących, agent kieruje ich do Punktów.

Cała interakcja między Seeder-Agent i maszyną Admin VM (konsolą

zarządzającą) przechodzi przez usługę Seeder-Proxy, która jest zaimplementowana jako oddzielny typ Punktu (Point). W tym przypadku Seeder-Agent łączy się z portem 443/tcp w Seeder-Proxy.

W ten sposób ten typ przynęty sieciowej pełni jednocześnie dwie funkcje:

a.) imituje podatną na ataki aplikację internetową,

b.) pośredniczy między Seeder-Agentami na rzeczywistych hostach w określonej sieci VLAN a maszyną wirtualną administratora (Admin VM).