YubiKey

• Bardzo prosta obsługa

• Dostępne interfejsy USB-A, USB-C, Lightning i NFC

• Klucze Yubikey BIO posiadają dodatkowe zabezpieczenie biometryczne

• Brak potrzeby instalacji sterowników

• Monolityczna konstrukcja, brak ruchomych części

• Nie posiada baterii, oraz nie wymaga zasilania zewnętrznego

• Pełna odporność na wodę, pył, upadki

• Niska waga (ok. 3 gramy, w zależności od modelu) i niewielkie rozmiary

• Produkcja wyłącznie w Szwecji i USA

• Yubico – współzałożyciel i członek FIDO Alliance

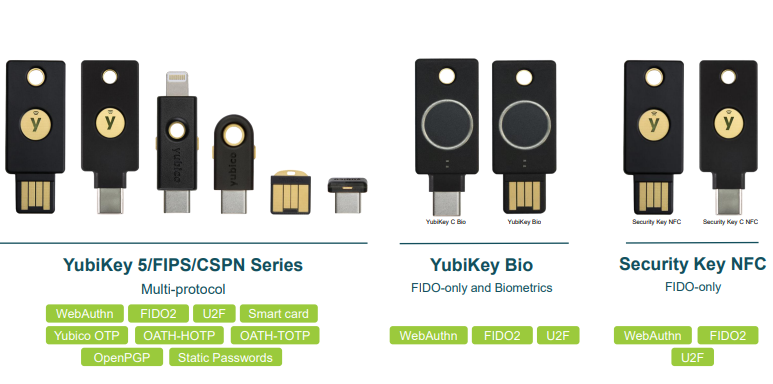

Modele kluczy YubiKey

YubiKey

klucz sprzętowy do dwuskładnikowego uwierzytelniania

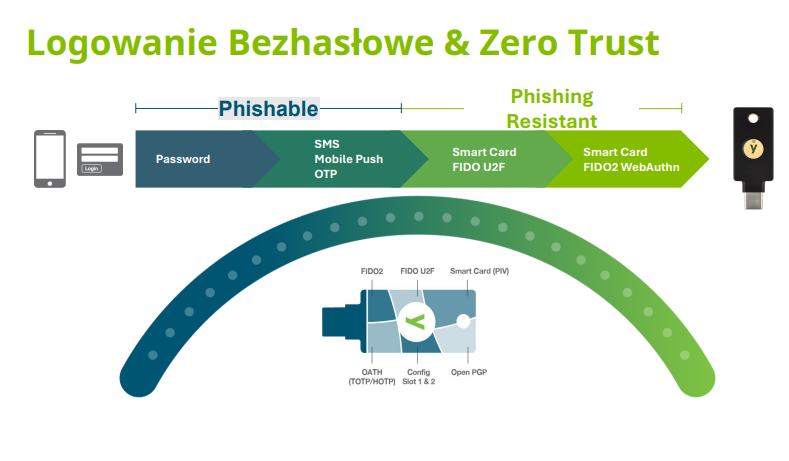

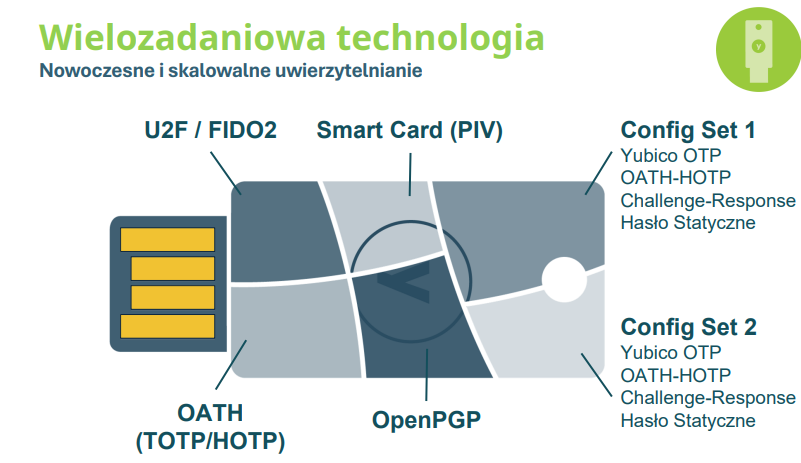

Klucze YubiKey zapewniają najsilniejsze zabezpieczenie przed phishingiem,

kradzieżą tożsamości, nieautoryzowanym dostępem do konta. Dzięki wsparciu dla wielu protokołów, takich jak FIDO / FIDO2, WebAuthn, Yubico OTP, OATH HOTP, OATH TOTP, Smart Card (PIV) i OpenPGP, YubiKey oferuje silne uwierzytelnianie jedno-, dwu- i wieloskładnikowe

Zalety kluczy Yubikey:

• Łatwość użycia – wystarczy dotknąć klucza lub zbliżyć go do urządzenia wspierającego NFC

• Klucz jest widziany jako klawiatura, więc działa na każdym systemie operacyjnym

• Komunikacja poprzez USB A, USB C, Lightning oraz NFC,

• Klucze Yubikey BIO posiadają dodatkowe zabezpieczenie biometryczne

• Wsparcie dla wielu różnych protokołów uwierzytelniających (za ich pomocą jeden użytkownik może autoryzować

się jednym kluczem do wielu różnych systemów za pomocą wielu różnych protokołów)

• Brak elementów ruchomych i baterii

• Odporne na upadki, uderzenia, czynniki atmosferyczne, wodoodporne

• Wdrożenie kluczy Yubikey obniża koszty utrzymania działu wsparcia IT

• W ofercie najmniejszy HSM na rynku –YubiHSM

• W pełni bezpieczna produkcja, wyłącznie w Szwecji i w USA

• Yubico, producent klucza współtworzył nowy standard dodatkowego zabezpieczenia

FIDO/FIDO2 wraz z Google i Microsoft

YubiKey

klucz sprzętowy do dwuskładnikowego uwierzytelniania

Klucze YubiKey zapewniają najsilniejsze zabezpieczenie przed phishingiem,

kradzieżą tożsamości, nieautoryzowanym dostępem do konta. Dzięki wsparciu dla wielu protokołów, takich jak FIDO / FIDO2, WebAuthn, Yubico OTP, OATH HOTP, OATH TOTP, Smart Card (PIV) i OpenPGP, YubiKey oferuje silne uwierzytelnianie jedno-, dwu- i wieloskładnikowe

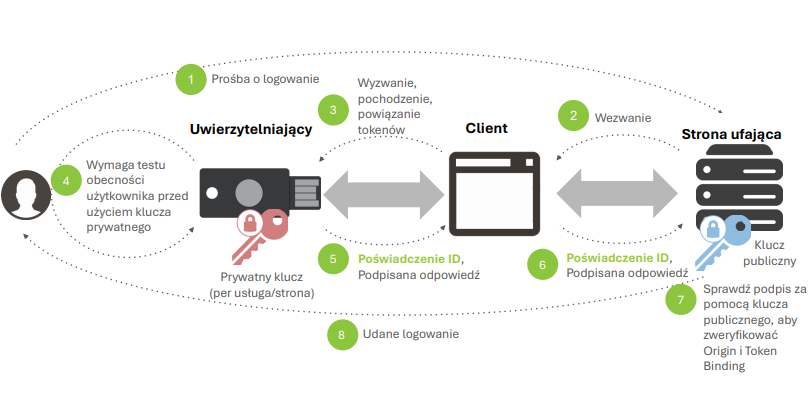

Autentykacja FIDO (Fast Identity Online) to standard uwierzytelniania, który umożliwia bezpieczne logowanie do usług online bez potrzeby używania tradycyjnych haseł. Działa w oparciu o klucze kryptograficzne, które są generowane lokalnie na urządzeniu użytkownika, np. na smartfonie lub urządzeniu takim jak YubiKey.

Oto, jak działa proces autentykacji FIDO:

1. Rejestracja: Użytkownik rejestruje się w usłudze online, np. na stronie internetowej. W trakcie rejestracji generowany jest para kluczy: publiczny i prywatny. Klucz publiczny jest przesyłany i przechowywany na serwerze usługi, a klucz prywatny pozostaje na urządzeniu użytkownika i nigdy nie opuszcza tego urządzenia.

2. Logowanie: Gdy użytkownik chce się zalogować, serwer wysyła wyzwanie (challenge) do urządzenia użytkownika.

3. Podpisanie wyzwania: Urządzenie użytkownika używa swojego prywatnego klucza do podpisania wyzwania otrzymanego od serwera.

4. Weryfikacja: Serwer otrzymuje podpisane wyzwanie oraz klucz publiczny użytkownika, dzięki czemu może zweryfikować, czy podpis jest prawidłowy i czy pochodzi od zarejestrowanego urządzenia.

5. Dostęp: Jeśli weryfikacja przebiegnie pomyślnie, użytkownik uzyskuje dostęp do konta.

W ten sposób FIDO eliminuje potrzebę wpisywania haseł, zwiększając bezpieczeństwo i upraszczając proces logowania.

Wybrani Klienci

Naszymi klientami są między innymi kluczowe instytucje państwowe, takie jak Sejm RP, Senat RP, Ministerstwo Finansów, Ministerstwo Sprawiedliwości, Ministerstwo Infrastruktury oraz Ministerstwo Spraw Wewnętrznych i Administracji. Obsługujemy również wiodące uczelnie, takie jak Politechnika Gdańska, Politechnika Wrocławska, Uniwersytet Warszawski i AGH. Nasze rozwiązania zabezpieczeniowe doceniają także czołowe korporacje, w tym ING, Orange, PayPo, oraz Polska Spółka Gazownictwa. Zaufali nam również klienci związani z bezpieczeństwem, jak Policja, Komenda Główna Żandarmerii Wojskowej oraz inne znaczące instytucje i firmy, takie jak Wawel.

Problem

Przejęcia kont, Accounts

hacked, zablokowani

użytkownicy. Mobilne aplikacje OTP

podatne na phishing i MiTM. $30M straty jednego dnia z 1 konta AdWord.

Rozwiązanie

Klucze YubiKey

obowiązkowe dla wszystkich pracowników Google. Klucze dla 70K zespołu i dla wszystkich urządzeń,

2-3 klucze na użytkownika.

Wynik

Badanie z 350K uwierzytelnień

Znacząca redukcja oszustw pracowników i użytkowników końcowych.

Zredukowany czas wsparcia o 50%;

zaoszczędzone tysiące

godzin 4X szybsze logowanie

Ryzyko przejęcia konta

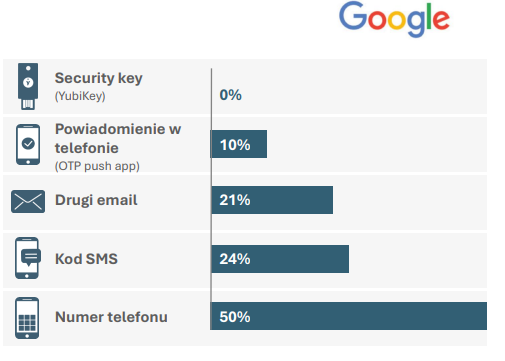

Na załączonym obrazku przedstawiono ryzyko przejęcia konta w zależności od zastosowanej metody zabezpieczenia. Najwyższe ryzyko związane jest z używaniem numeru telefonu jako metody zabezpieczenia – aż 50% kont zostało przejętych w ten sposób. Następnie kod SMS, który wiąże się z 24% ryzykiem przejęcia konta. Zastosowanie drugiego emaila zmniejsza ryzyko do 21%, a powiadomienia w telefonie, takie jak aplikacje OTP, ograniczają je do 10%. Najbezpieczniejszą metodą okazuje się klucz bezpieczeństwa (YubiKey), przy której nie odnotowano żadnych przypadków przejęcia konta (0%).